-

-

目录遍历攻击非常简单

全文摘要 讨论了Web应用程序中的攻击方式,如访问未经授权的文件,并介绍了一些资源来帮助测试和学习提高技能,还讨论了如何避免网站上的跨站脚本攻击,并提出了一些解决方法。 章节速览 00:00 介绍了一种针对Web应用程序的攻击方式——访问未经授权的文件,利用特殊字符如../来实现目的。攻击者可能会利用此方式读取其他文件系统中的文件,甚至是在Web根目录以外的文件。然后通过分析攻击原理,对攻击进行了…- 0

- 0

- 12.3k

-

使用 MD5_HMAC 算法破解 JWT – Marmalade 5 [NahamCon CTF 2023]

视频简介 🚩 2023 年 NahamCon 夺旗 (CTF) 竞赛“Marmalade 5”网络挑战的视频演练,由@NahamSec组织- 我们需要以“admin”身份登录网站才能检索旗帜。创建新帐户后,我们发现 JWT 有一个“用户名”声明,我们可以将其更改为 admin。首先,我们使用 jwt_tool 尝试一些常见的攻击,但失败了。然而,在此过程中我们获得了密钥的前 11/16 个字符。使…- 0

- 0

- 20.8k

-

了解电子邮件和短信钓鱼攻击,避免被黑客攻击

全文摘要 讲述了一家医院雇佣渗透测试公司进行网络攻击,试图获取员工ID信息的非法行为,提醒人们在点击链接或相信未经授权的人之前需谨慎,因为这种行为可能导致个人信息被盗用,讨论了如何规避Gmail邮箱和密码的安全性问题,提出了创建欧洲短账号和使用伪装IP地址等方法,介绍了在SMS短信推广网站中,需要先输入用户登录账号并发送推广信息,可以设定筛选条件限制推广范围,最后确认推广活动的成功与否并提供反馈信…- 0

- 0

- 11.7k

-

道德黑客:Linux PAM降级攻击绕过密码

全文摘要 讨论者们讨论了黑客和渗透测试者在成功突破计算机或目标系统后的首要目标是提升权限,并提到了一些需要注意的配置问题。他们还提到了一个名为“攀登挑战赛”的活动,并讨论了如何使用该模板来控制一个名为“医疗容器”的容器。此外,一名黑客使用虚拟机进入了他所在的大学,并成功地获取了用户的密码,并进入了目标设备。如果他知道用户的密码,他可以使用超级用户权限来执行一些命令,例如sudo。如果用户知道密码,…- 0

- 0

- 16.9k

-

学会这些绕过文件上传限制的技巧,让你事半功倍!

讲解 👀Hey,女士们,先生们注意啦!今天我要跟你们聊聊上传漏洞,这可是每个网络安全人员必须要掌握的技能哦!🤩 🔍在这个视频中,我们将探讨各种上传漏洞,包括如何绕过客户端和服务器端的过滤器,以及上传webshell和反向shell的方法。我们将教你如何识别神奇的字节和巧妙的上传方式,让你轻松绕过文件上传限制。💪 👉不要错过这个机会,快来一起学习上传漏洞吧!记得点赞和分享哦!👍- 0

- 0

- 30.5k

-

-

-

Th3inspector:一款功能强大的网络侦查信息收集工具

关于Th3inspector Th3inspector是一款功能强大的网络侦查信息收集工具,该工具整合了多种信息收集组件,可以帮助广大研究人员在网络侦查活动中完成各种信息收集任务。 值得一提的是,该工具支持在Linux和Windows,甚至是Android操作系统平台上运行。 演示截图 工具使用样例 要列出所有基本选项和开关,请使用 -h 开关: perl Th3inspector.pl -h 获…- 0

- 0

- 9.8k

-

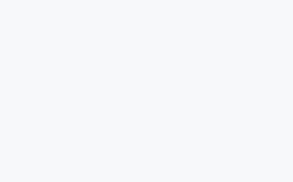

SQLiDetector:一款功能强大的SQL注入漏洞检测工具

关于SQLiDetector SQLiDetector是一款功能强大的SQL注入漏洞检测工具,该工具支持BurpBouty配置文件,可以帮助广大研究人员通过发送多个请求(包含14种Payload)并检查不同数据库的152个正则表达式模式来检测基于错误的SQL注入漏洞。 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-| S|Q…- 0

- 0

- 5.5k

-

SpringBoot Scan GUI | Spring Boot漏洞利用工具

SpringBoot Scan GUI简介 开源工具 SpringBoot-Scan 的GUI图形化版本 日常渗透过程中,经常会碰到Spring Boot搭建的微服务,于是就想做一个针对Spring Boot的开源渗透框架,主要用作扫描Spring Boot的敏感信息泄露端点,并可以直接测试Spring的相关高危漏洞。 于是,就写了这么一个工具:SpringBoot-Scan …- 0

- 0

- 25.2k

-

BypassAvTool 源码免杀辅助工具

BypassAvTool简介 源码免杀辅助工具 自个写的源码辅助工具,用于快速隐藏字符串,快速生成函数调用 截图 DLL列表 Kernel32.dll User32.dll ADVAPI32.dll SHLWAPI.dll SHELL32.dll Winmm.dll WS2_32.dll IMM32.dll WININET.dll AVICAP32.dll MSVFW32.dll PSAPI.DL…- 0

- 1

- 22.4k

-

3463个默认密码 | 默认凭据备忘单

关于 所有默认凭据都放在一个位置,以协助蓝/红团队成员使用默认密码查找设备. PS:大部分凭据是从 changeme、routersploit 和 Seclists 项目中提取的,您可以使用这些工具来自动化该过程https://github.com/ztgrace/changeme,https://github.com/threat9/routersploit(为了出色的工作) 动机 最知名供应商…- 0

- 0

- 3k

-

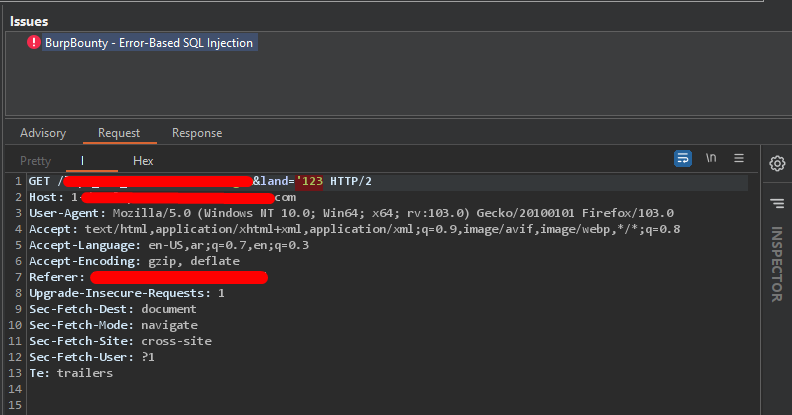

APIKiller – DAST&API 安全扫描平台

安全扫描平台 项目简介 一款高度可定制化的DAST&API Security平台 详细参考: https://aur0ra.cn/3-apikiller/ 特征 支持HTTP/HTTPS流量检测 多来源检测 支持流量监听 支持历史流量回扫[目前只支持burpsuite保存流量] 多功能扫描模块 越权检测模块,高效精准,支持多情景检测 具备多角色账号、单角色账号测试能力【单角色账号…- 0

- 0

- 5.7k

-

PyPhisher 包含77个网站模板的钓鱼框架

PyPhisher 简介 python 中的终极网络钓鱼工具。包括流行的网站,如 facebook、twitter、instagram、github、reddit、gmail 等77个模板,作者不对任何滥用负责。 公告 这个项目现在是MaxPhisher的一部分。将提供进一步的错误修复和功能添加. 77个钓鱼网站模板列表 Facebook Traditional Facebook Voting F…- 0

- 0

- 26.7k

-

如何使用FakeImageExploiter并利用伪造图片实现渗透测试

关于FakeImageExploiter FakeImageExploiter是一款功能强大的图片渗透测试模块,该模块支持接受一个用户输入的现有的image.jpg文件和一个payload.ps1文件,然后该工具将帮助广大研究人员构建出一个新的Payload(agent.jpg.exe),当该Payload在目标设备上执行之后,便会触发下载之前的那两个文件(存储在Apache2中,即image.j…- 0

- 0

- 2.3k

-

免杀思维导图 | bypass AV 杀毒软件绕过思路

介绍 此图列出了绕过防病毒和 EDR 的基本技术 提醒一下:强烈建议阅读与手动技术相关的文章,而不是使用开源工具,因为 IOS 更容易被杀毒怀疑 思维导图在线地址 免杀思维导图 | bypass IT熊技术站 (cutrui.cn) pdf文档 PNG图片 SVG文档 Bypass-AV.svg 项目地址 GitHub:https://github.com/CMEPW/BypassAV- 0

- 0

- 14.5k

-

linWinPwn – Active Directory 漏洞扫描程序

描述 linWinPwn 是一个 bash 脚本,可以自动执行许多 Active Directory 枚举和漏洞检查。该脚本使用了许多工具并作为它们的包装器。工具包括:impacket,bloodhound,crackmapexec,enum4linux-ng,ldapdomaindump,lsassy,smbmap,kerbrute,adonsdump,certipy,silenthound 等…- 0

- 0

- 4.8k

-

针对银行的DDoS攻击内幕:发生了什么以及如何阻止它

DDoS攻击可能发生在拥有在线网站或服务的任何人身上。Infosec Skills的作者John Wagnon解释了一家银行如何设法阻止分布式拒绝服务攻击。 针对银行进行 DDoS 攻击 分布式拒绝服务攻击通常用于破坏网站。了解一家银行如何受到攻击以及他们如何阻止它,在这个由信息安全技能作者约翰·瓦格农(John Wagnon)主讲的网络工作应用剧集中。 什么是 DDoS 攻击? (0:00- 0…- 0

- 0

- 4.8k

-

密码安全性:使用 Active Directory 密码策略

如何实施密码安全策略 安全密码策略应具备哪些品质?在应用的这一集网络工作中了解如何实施和实施安全密码策略。 密码策略演示和演练 下面是 Mike 的密码策略演示和演练的编辑记录。 密码安全 (0:00-1:06)让我们面对现实吧,密码无处不在,在本集中,我想谈谈密码安全性。 我不会就什么是好密码进行大讨论。你现在应该知道这些东西了。虽然,就个人而言,我会提出我自己的意见。 与所有这些关于大写和小写…- 0

- 0

- 5.1k

-

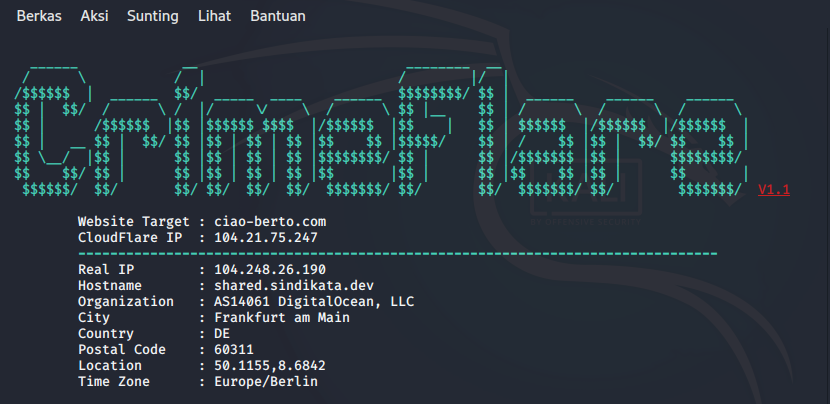

CrimeFlare工具查看CloudFlare的真实IP

CrimeFlare是一个有用的工具,可以绕过受WAF CloudFlare保护的网站 CrimeFlare 是一个有用的工具,用于绕过或绕过 cloudfare,访问受 WAF CloudFlare 保护的网站,使用此工具您可以轻松查看受 CloudFlare 保护的网站的真实 IP。生成的信息对于进行进一步的渗透测试以及使用同一服务器分析网站当然非常有用。 项目存储库变成了CloudPeler…- 0

- 0

- 80k

-

如何使用 nmap 检测漏洞

Nmap以其众所周知的端口扫描功能而闻名,甚至包含在 最好的端口扫描仪。但是,将Nmap简化为仅包含Nmap是非常不公平的。 仅从“网络映射器”或“端口扫描程序”。 尽管由于“端口扫描仪”和“网络映射器”的功能而广为人知但是,这并不意味着它没有 在漏洞扫描方面提供了一些其他强大的功能。Nmap本身有很多功能 其他,包括作为漏洞扫描程序。 使用 NSE 脚本进行 Nmap 漏洞扫描 CVE …- 1

- 0

- 9.5k

-

使用Metasploit暴力攻击MySQL

Metasploit是一个多功能工具,非常支持利用,因为在本文中,我将通过使用Metasploit在MySQL上执行暴力破解来分享有关数据库利用的技巧。但在继续之前,请确保您已在终端中安装了metasploit,如果您尚未安装metasploit https://www.metasploit.com,请在以下网址下载。 此外,在进行暴力破解MySQL之前,您还需要NMAP之类的信息收集工…- 0

- 0

- 4k

-

云安全相关渗透文章及工具

云安全 – 攻击 AWS 在 AWS VPN 客户端中将权限升级为 SYSTEM https://rhinosecuritylabs.com/aws/cve-2022-25165-aws-vpn-client/ AWS WorkSpaces 远程代码执行 aws/cve-2021-38112-aws-workspaces-rce/ CloudFormation 模板中的资源注入 rhinosecu…- 0

- 1

- 25.1k

![使用 MD5_HMAC 算法破解 JWT – Marmalade 5 [NahamCon CTF 2023]](https://www.cutrui.cn/wp-content/uploads/2023/06/hqdefault-2.jpg)