Nmap以其众所周知的端口扫描功能而闻名,甚至包含在 最好的端口扫描仪。但是,将Nmap简化为仅包含Nmap是非常不公平的。 仅从“网络映射器”或“端口扫描程序”。

尽管由于“端口扫描仪”和“网络映射器”的功能而广为人知但是,这并不意味着它没有 在漏洞扫描方面提供了一些其他强大的功能。Nmap本身有很多功能 其他,包括作为漏洞扫描程序。

使用 NSE 脚本进行 Nmap 漏洞扫描

CVE 代表 常见漏洞和暴露。英文版 很简单,这意味着它是一种组织和分类软件漏洞的方法。此信息 对于安全研究人员和渗透测试人员的日常任务非常有用。

我们真正喜欢Nmap的一点是它能够通过组合来扩展其核心功能。 Nmap命令与一些NSE脚本,我们可以从任何目标检索最流行的CVE。

在Nmap NSE中发现的两个最流行的漏洞检测或CVE脚本是nmap-vulners和vulscan, 这允许您检测来自远程或本地主机的相关 CVE 信息。

与两者一起,整个“vuln”类别绝对是一个宝库 – 一个非常有用的资源 使用 Nmap 作为漏洞扫描机。

Nmap Vulscan

Vulscan 将根据自己的本地 CVE 执行漏洞扫描,并将匹配 根据发现的 CVE 漏洞。此本地数据库包括以下文件:scipvuldb.csv、cve.csv、 SecurityFocus.csv, Xforce.csv, ExpliotDB.csv, OpenVAS.csv, Securitytracker.csv, OSVDB.csv.

要使用此 NSE 脚本,我们需要克隆其 github 存储库,其方式与 我们在从 github 克隆存储库时这样做。

Nmap Vulnscan 安装

以下命令将安装 vulscan 脚本以及提到的所有数据库:

git clone https://github.com/scipag/vulscan scipag_vulscan

sudo ln -s 'pwd'/scipag_vulscan /usr/share/nmap/scripts/vulscan测试 Nmap Vulnscan

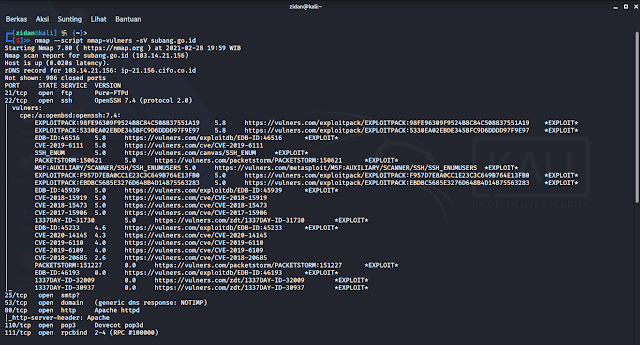

现在让我们使用以下命令执行 vulscan Nmap vulscan 漏洞扫描:

sudo nmap -sV --script=vulscan/vulscan.nse example.com预期的输出将显示如下内容:

提示:您还可以使用 vulscandb 参数来使用自己的 CVE 本地数据库:

--脚本参数 Vulscandb=database_kamu_sendiri

Nmap 漏洞

Nmap漏洞是使用的最着名的漏洞扫描程序之一。让我们探索如何安装该工具 这,以及如何执行简单的 CVE 扫描。

安装 Nmap 漏洞

输入以下命令以安装 nmap 漏洞:

cd /usr/share/nmap/scripts/sudo git clone https://github.com/vulnersCom/nmap-vulners.git测试 Nmap 漏洞

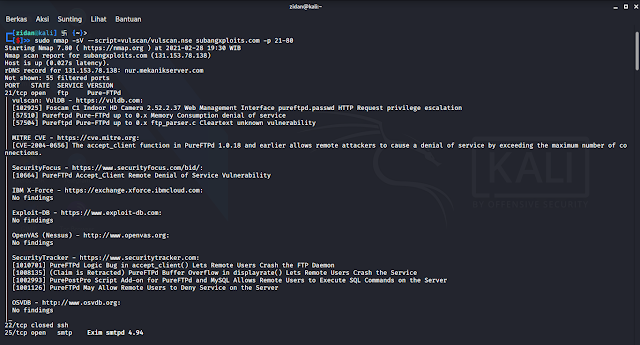

我们将使用的语法非常简单,使用 –script 调用脚本并指定引擎 漏洞,如下所示:

nmap --script nmap-vulners -sV 131.153.78.138如果要定位特定帖子,只需在末尾添加 -p80,并将“80”替换为 要扫描的端口。当然,将 131.153.78.138 替换为您想要的 IP。

您也可以按主机名定位。例:

nmap --script nmap-vulners -sV www.subangxploits.com-sV 参数将允许 Nmap 显示主机上易受攻击的服务的版本信息 距离。

Nmap漏洞查询每次我们使用NSE脚本时被利用的数据库漏洞。来了 预期成果:

如您所见,我们能够轻松找到几个 CVE,包括 SSH 漏洞以及其他漏洞。

提示:运行此脚本的另一种方法是将两者合并为一个命令, 如下图所示:

sudo nmap --script nmap-vulners,vulscan -sV yourwebsite.com

Nmap Vuln

定义 NSE 脚本的方式基于每个脚本所在的预定义类别列表。 此类别包括:身份验证、广播、暴力、默认、发现、执行、漏洞利用、外部、模糊程序、侵入性、 恶意软件、安全、版本和漏洞。

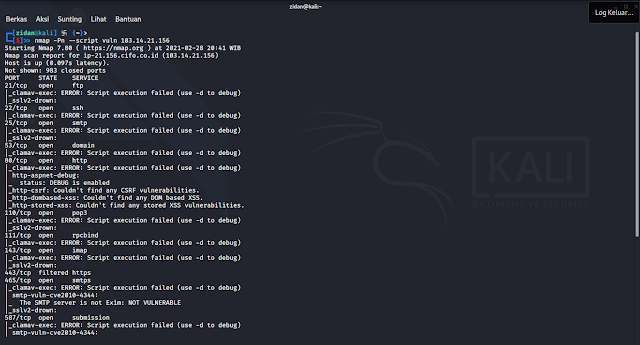

我们将使用Vuln来启动对易受攻击的子域的后续扫描。语法 与之前的 NSE 脚本相同,在“–script”之后添加了“vuln”,如下所示:

sudo nmap -Pn --script vuln 103.14.21.156预期产出:

提示:在这里,您还可以针对目标服务器上运行的端口启动CVE扫描, 通过添加“-p port_yg_dipilih”,如以下示例所示:

sudo nmap -Pn --script vuln 103.14.21.156 -p 1337

总结

高级Nmap脚本不仅允许您执行端口扫描任务,还允许您在几秒钟内找到CVE,多亏了Nmap,这将是一项简单的任务,即使你没有高级技术技能。