安全扫描平台

项目简介

一款高度可定制化的DAST&API Security平台

详细参考: https://aur0ra.cn/3-apikiller/

特征

- 支持HTTP/HTTPS流量检测

- 多来源检测

- 支持流量监听

- 支持历史流量回扫[目前只支持burpsuite保存流量]

- 多功能扫描模块

- 越权检测模块,高效精准,支持多情景检测

- 具备多角色账号、单角色账号测试能力【单角色账号测试暂不启用,黑盒师傅有想法的可以直接看文档中的介绍,或私下交流】

- 多维度、特征化判断引擎

- CSRF检测模块

- 支持令牌检测

- 常见的referer、origin检测

- 【欢迎大家积极提公关】

- 越权检测模块,高效精准,支持多情景检测

- 多功能Filter处理,默认自带多个filter

- 针对性扫描,例如只对 baidu.com 域名进行扫描

- 去重扫描,提高效率

- 自动过滤静态文件(js,gif,jpg,png,css,jpeg,xml,img,svg…)

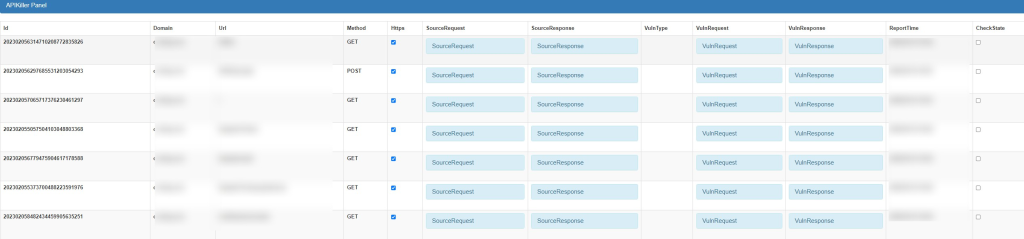

- API 运维

- 提供简易的API Security运维平台

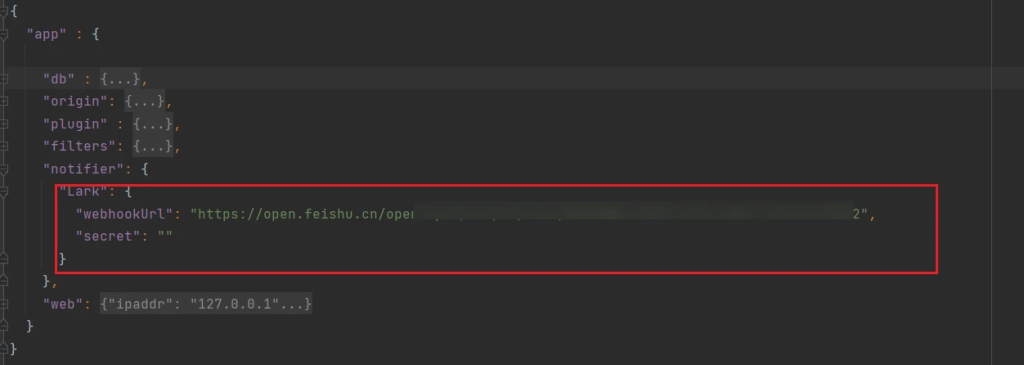

- 多方式漏洞发现提醒

- Lark飞书

- …

- 对抗常见风控手段

- 频控

- 【重磅】以上都可以快速进行拓展&二次开发

后期计划

- 添加基于poc的扫描模块

- 403bypass module

- 完善其他通知方式的支持

- 支持扫描代理功能

- 提供docker版快速搭建能力

- 其他

食用宝典

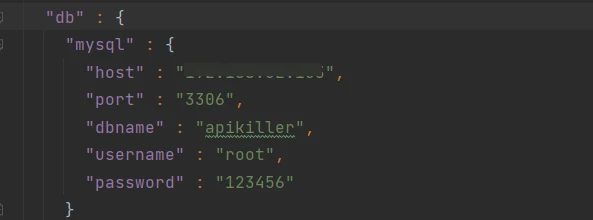

安装好数据库环境(我个人采用的是docker)

- docker pull 数据库镜像

sudo docker run --name mysql-server -e MYSQL_ROOT_PASSWORD=123456 -p 3306:3306 mysql:5.7

- 导入apikiller.sql文件

sudo docker cp /tmp/apikiller.sql bteye-mysql:/tmp/apikiller.sql

- 登入mysql

docker exec -it mysql-server mysql -uroot -p123456 source /tmp/apikiller.sql在 config.json 中配置好

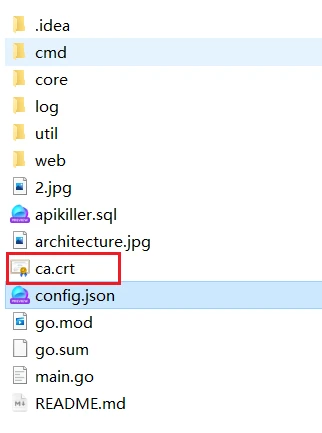

安装根目录下的https证书[windows环境]

- 找到根目录下的ca.crt证书

- 点击安装即可,将其添加到系统根信任证书颁发位置

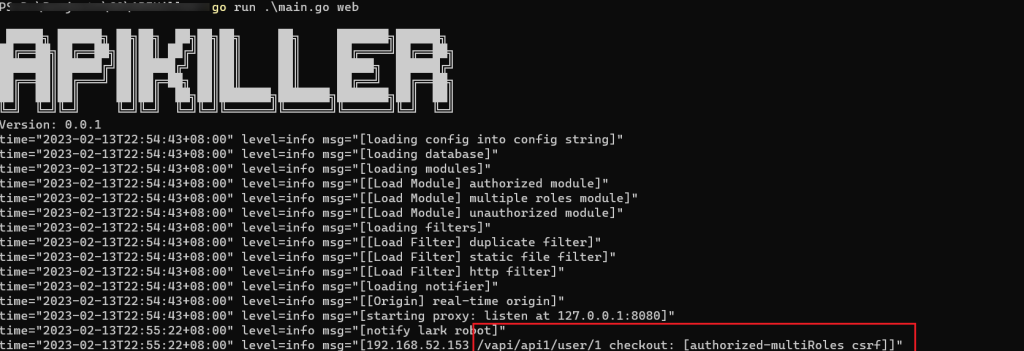

配置成功后,当发现漏洞时,会立即推送漏洞信息

一键启动【所有的配置都在config.json】

- ding~,发现新漏洞,快去看鸭

检测效果展示

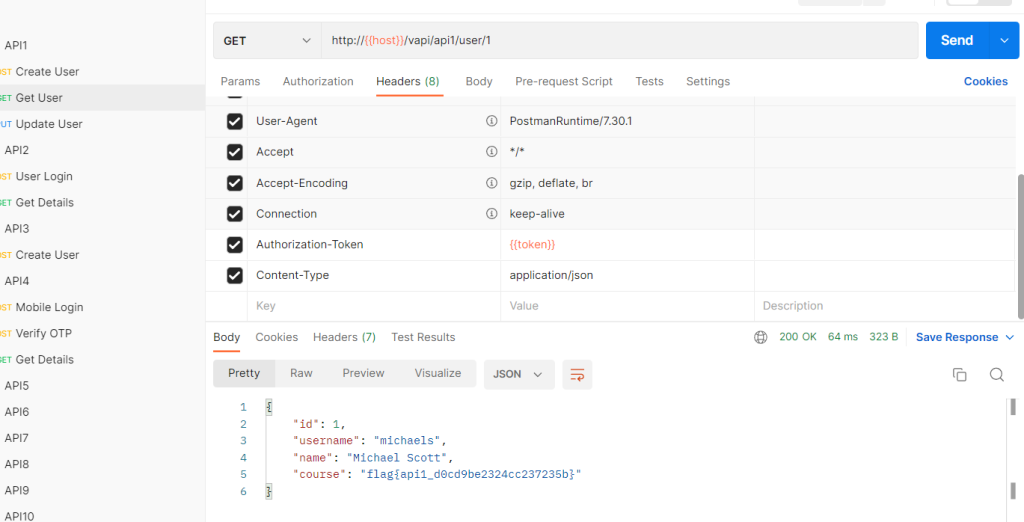

这里基于VAPI越权靶场 进行实战模拟 配好环境后,先根据项目鉴权机制,拿两个账号,配置好config.json

然后启动项目,访问接口

成功检测出越权和csrf

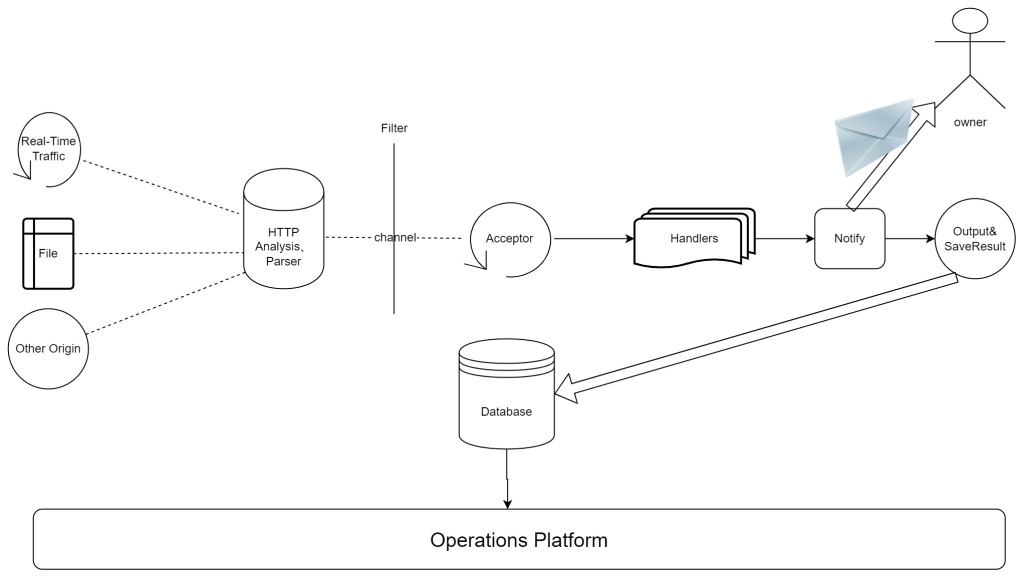

项目架构

API运营平台

项目地址

GitHub:https://github.com/Aur0ra-m/APIKiller