介绍

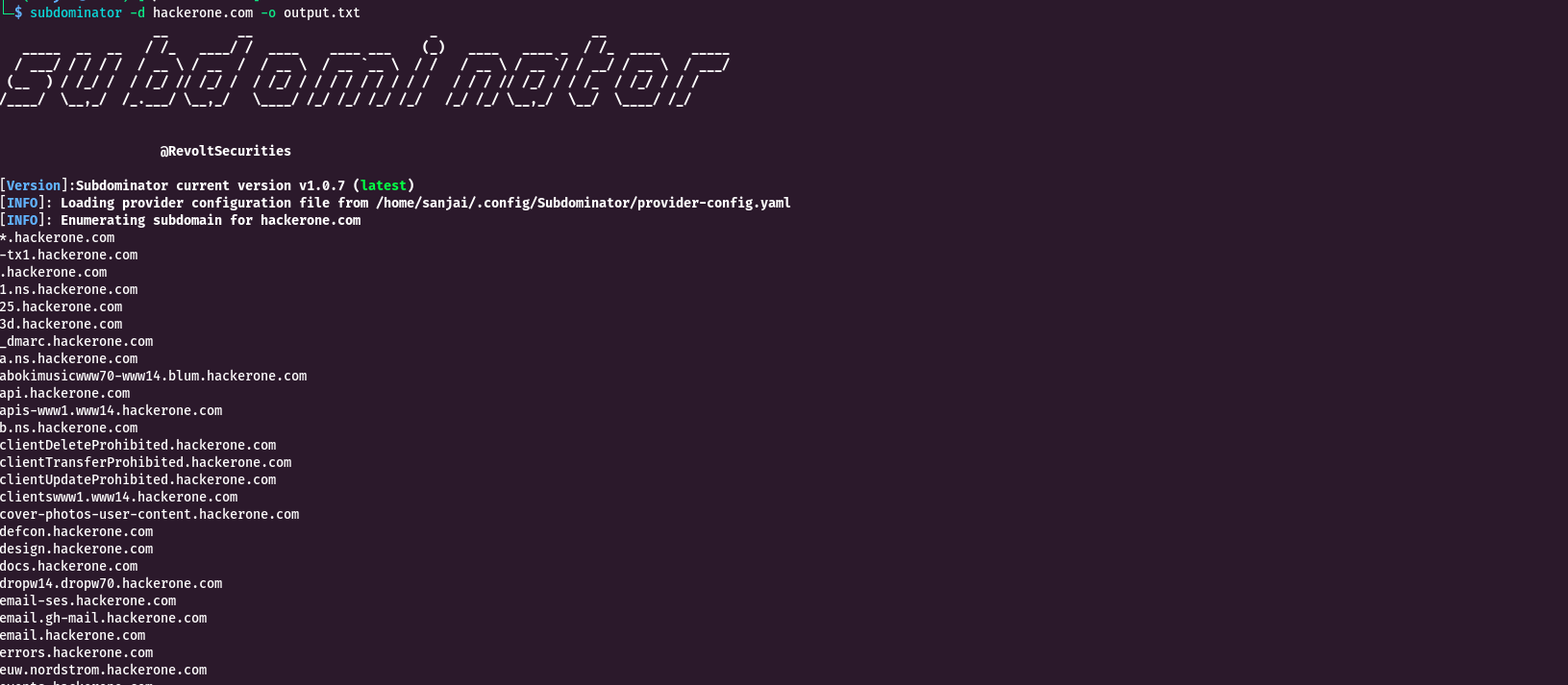

Subdominator 是一个强大的工具,用于在 bug 搜寻和侦查过程中进行被动子域枚举。它旨在通过有效地枚举子域一些各种免费的被动资源,帮助研究人员和网络安全专业人员发现潜在的安全漏洞。

特征

信息:

我们请求现有用户通过在 中打开配置文件来使用新资源更新他们的配置 yaml 文件: 并添加以下资源:bash $HOME/.config/Subdominator/provider-config.yaml

builwith:

- your-api-key1

- your-api-key2

passivetotal:

- user-mail1:api-key1

- user-mail2:api-key2

trickest:

- your-api-key1

- your-api-key2

通过这些,您的配置 YAML 文件将得到更新,或者检查您的 YAML 文件是否与下面提到的资源匹配,如果添加了任何新资源,新用户将需要在下一个版本中更新 在 Subdominator 中。

用法:

subdominator -h| | _) |

__| | | __ \ _` | _ \ __ `__ \ | __ \ _` | __| _ \ __|

\__ \ | | | | ( | ( | | | | | | | ( | | ( | |

____/ \__,_| _.__/ \__,_| \___/ _| _| _| _| _| _| \__,_| \__| \___/ _|

@RevoltSecurities

[DESCRIPTION]: Subdominator a passive subdomain enumeration that discovers subdomains for your targets using with passive and open source resources

[USAGE]:

subdominator [flags]

[FLAGS]:

[INPUT]:

-d, --domain : domain name to enumerate subdomains.

-dL, --domain-list : filename that contains domains for subdomain enumeration.

stdin/stdout : subdominator now supports stdin/stdout

[OUTPUT]:

-o, --output : filename to save the outputs.

-oD, --output-directory : directory name to save the outputs (use it when -dL is flag used).

-oJ, --output-json : filename to save output in json fromat

[OPTIMIZATION]:

-t, --timeout : timeout value for every sources requests.

[UPDATE]:

-up, --update : update subdominator for latest version but yaml source update required manual to not affect your api keys configurations.

-duc, --disable-update-check : disable automatic update check for subdominator

-sup, --show-updates : shows latest version updates of subdominator

[CONFIG]:

-nt, --notify : send notification of found subdomain using source Slack, Pushbullet, Telegram, Discord

-p, --proxy : http proxy to use with subdominator (intended for debugging the performance of subdominator).

-cp, --config-path : custom path of config file for subdominator to read api keys ( default path: /home/sanjai/.config/Subdominator/provider-config.yaml)

-fw, --filter-wildcards : filter the found subdomains with wildcards and give cleaned output

[DEBUG]:

-h, --help : displays this help message and exits

-s, --silent : show only subdomain in output (this is not included for -ski,-sti)

-v, --version : show current version of subdominator and latest version if available and exits

-ski, --show-key-info : show keys error for out of credits and key not provided for particular sources

-ste, --show-timeout-info : show timeout error for sources that are timeout to connect

-nc, --no-color : disable the colorised output of subdominator

-ls, --list-source : display the sources of subdominator uses for subdomain enumerations and exits (included for upcoming updates on sources).

安装:

Subdominator 需要安装 python 最新版本并使用最新版本的命令行工具pip

pip install git+https://github.com/RevoltSecurities/Subdominator如果 package 发生任何错误,请使用以下命令安装该工具:httpx

pip install git+https://github.com/RevoltSecurities/Subdominator --no-deps httpx==0.25.2

您还可以使用 pipx 安装该工具,并使用以下命令安装最新版本:

pipx install git+https://github.com/RevoltSecurities/Subdominator

安装后设置:

subdominator可以在安装成功后使用,但如果您想有效地使用 subdominator 及其最高级别,则某些源需要 API 密钥来设置,用户可以使用以下命令:

subdominator -ls__ __ _ __

_____ __ __ / /_ ____/ / ____ ____ ___ (_) ____ ____ _ / /_ ____ _____

/ ___/ / / / / / __ \ / __ / / __ \ / __ `__ \ / / / __ \ / __ `/ / __/ / __ \ / ___/

(__ ) / /_/ / / /_/ // /_/ / / /_/ / / / / / / / / / / / / // /_/ / / /_ / /_/ / / /

/____/ \__,_/ /_.___/ \__,_/ \____/ /_/ /_/ /_/ /_/ /_/ /_/ \__,_/ \__/ \____/ /_/

@RevoltSecurities

[Version]: Subdominator current version v1.0.9 (latest)

[INFO]: Current Available free passive resources: [51]

[INFO]: Sources marked with an * needs API key(s) or token(s) configuration to works

[INFO]: Hey sanjai you can config your api keys or token here /home/sanjai/.config/Subdominator/provider-config.yaml to work

abuseipDB

alienvault

anubis

bevigil*

binaryedge*

bufferover*

builtwith*

c99*

censys*

certspotter*

chaos*

columbusapi

commoncrawl

crtsh

cyfare

digitorus

dnsdumpster*

dnsrepo

fofa*

facebook*

fullhunt*

google*

hackertarget

huntermap*

intelx*

leakix*

merklemap

myssl

netlas*

passivetotal*

quake*

racent

rapidapi*

rapiddns

redhuntlabs*

rsecloud*

securitytrails*

shodan*

shodanx

shrewdeye

sitedossier

subdomaincenter

trickest*

urlscan

virustotal*

waybackarchive

whoisxml*

zoomeyeapi*

rapidfinder*: Rapidfinder requires rapidapi api key but before it required to subscribe for free and please see here: https://rapidapi.com/Glavier/api/subdomain-finder3/pricing

rapidscan*: Rapidscan requires rapidapi api key but before it required to subscribe for free and please see here: https://rapidapi.com/sedrakpc/api/subdomain-scan1/pricing

coderog*: Coderog source required to subscribe for free and please see here: https://rapidapi.com/coderog-coderog-default/api/subdomain-finder5/pricing

在上面,我们可以看到它使用的 subdominator 资源和标有 (*) 的资源需要 API 密钥才能工作,用户可以从这些网站收集 API 密钥,并将提供超链接 对于使用命令的 sources,每个 source 链接都以超链接的形式提供,因此将光标放在 sources 上将在您的终端上显示超链接subdominator -ls

按键配置:

所以我们看到了 subdominator 有哪些可用的资源,那么现在在哪里粘贴键呢?只需在您的 VIEW 中轻松查看,所有来源都可用 在那里,现在粘贴您的 API 密钥和另一件事 Subdominator 遵循相同的密钥设置语法 subfinder https://docs.projectdiscovery.io/tools/subfinder/install#post-install-configuration 但是在引用之前,只有一个区别是您需要同时提供主机和密钥示例:~/$HOME/.config/Subdominator/provider-config.yaml zoomeyeapi subdominator subfinder

zoomeyeapi:

- zoomeye.hk:AudbAfjHslif_sudf

但是您应该只提供 api 密钥,而不是 host,例如:subdominator

zooeyeapi:

- AudbAfjHslif_sudf

现在让我们来看看其他与 subfinder 不同的资源设置:

- Dnsdumpter 设置:*Dnsdumpster 需要 csrf 令牌和 cookie 才能获取它 访问 Dnsdumpter:Dnsdumpster 搜索任何域并拦截包含令牌和 cookie 的打嗝请求。仅复制 csrf cookie 和 crsf 令牌值并粘贴到您的 yaml 文件中

- Google 设置:

- 第 1 步:首先在浏览器中登录一个 google 帐户

- 第 2 步:访问此处并创建一个搜索引擎并选择所有网络选项,如下图所示

- 第 3 步:创建成功的搜索引擎后,是时候复制您的 cx ID 了

- 第 4 步:完成所有这些过程后,现在是时候在此处获取您的 google api 密钥了

- 第 5 步:按获取键按钮并创建一个具有所需名称的新项目,然后单击下一步

- 第 6 步:创建并完成您的 api 密钥后,按 show key,然后复制它

- 第 7 步:现在是时候将您的 google cx id 和 API 密钥粘贴到 yaml 文件中了

#cxID:Apikey

- 23892479:AIdjhakbkdiudgiao

因此,您配置了 subdominator 的这些不同资源,现在按照我之前在此处提到的其他步骤来设置 API 密钥:https://github.com/RevoltSecurities/Subdominator/edit/main/README.md#keys-configurations 现在,在设置 api 密钥后,您的提供程序 yaml 文件如下所示

censys:

- 9f5a-be11-4b9e-9564-9596e78:Va92kyMYPS7ANKpI8CjV

facebook:

- 1550699734936481:3b2eff7304659559380ad88d8c4b82f

google:

- 34992b4aee9494e7b:AIzaSyCcEqqOERofbkudEY_iVC2_Wfv0A

intelx:

- 2.intelx.io:1995e804-3c71-4938042-8042802-efa29ae2964d

zoomeyeapi:

- 3833802-b9FF-6E1A5-7d2d-9792d64082adf

- 6F28942CC-ACA5-573E8-d769-99b4c728042d

redhuntlabs:

- https://reconapi.redhuntlabs.com/community/v1/domains/subdomains:VRp7HK3jWiRSnpPfois7979spn4tvDVi0vM

dnsdumpster:

- zsdqYb0rvIVYh2uPHo5Yk4EljV9GEKn44hDL9V2DFXznflW37Q5pZl8pvQHUHWav:Z488EzyPXVwDAhDGlm8gTBvkubRfLyBxuTytPjA17aa2yA5ULO8HySZoG6ptOKoY

并且不要忘记收集更新资源的密钥, Booyah ⚡ 已完成 ,现在您可以以最大运行时间并等待 10-15 分钟,然后您将获得结果。subdominator

项目地址

【GitHub – RevoltSecurities/Subdominator:SubDominator 可帮助您有效地发现与目标域关联的子域,并且对您的漏洞赏金的影响最小】